Giới thiệu về giải pháp Zero Trust của Microsoft

Các ứng dụng đám mây (cloud application) và lực lượng lao động di động đã xác định lại phạm vi bảo mật. Nhân viên đang mang thiết bị của riêng họ và làm việc từ xa. Dữ liệu đang được truy cập bên ngoài mạng công ty và được chia sẻ với các cộng tác viên bên ngoài như đối tác và nhà cung cấp. Các ứng dụng và dữ liệu của công ty đang chuyển từ môi trường on-premises sang môi trường hybrid và đám mây (cloud).

Phạm vi bảo mật mới không được xác định bởi các vị trí thực tế của doanh nghiệp nữa mà hiện mở rộng đến mọi điểm truy cập lưu trữ như host, storage hoặc trên truy cập các tài nguyên và dịch vụ của công ty. Tương tác với các tài nguyên và dịch vụ của công ty hiện nay thường bỏ qua các mô hình bảo mật dựa trên phạm vi bảo mật on-premises thông qua tường lửa (firewall) mạng và VPN. Các doanh nghiệp chỉ dựa vào tường lửa và VPN on-premise thiếu khả năng hiển thị, tích hợp giải pháp và sự nhanh nhạy để cung cấp phạm vi bảo mật đầu cuối (endpoint) kịp thời.

Ngày nay, các tổ chức cần một mô hình bảo mật mới thích ứng hiệu quả hơn với sự phức tạp của môi trường hiện đại, bao gồm lực lượng lao động di động và bảo vệ người dùng, thiết bị, ứng dụng và dữ liệu ở bất cứ nơi đâu. Đây là cốt lõi của Zero Trust.

Tổng quan về Zero Trust

Thay vì tin rằng mọi thứ đằng sau bức tường lửa (firewall) của công ty là an toàn, mô hình Zero Trust giả định vi phạm và xác minh từng yêu cầu như thể nó bắt nguồn từ một mạng không được kiểm soát. Bất kể yêu cầu bắt nguồn từ đâu hay truy cập vào tài nguyên nào, mô hình Zero Trust dạy chúng ta "đừng bao giờ tin tưởng, hãy luôn xác minh".

Trong mô hình Zero Trust, mọi yêu cầu truy cập đều được xác thực mạnh mẽ, được ủy quyền trong các ràng buộc chính sách và kiểm tra các điểm bất thường trước khi cấp quyền truy cập. Mọi thứ từ danh tính (identity) của người dùng đến môi trường lưu trữ của ứng dụng đều được sử dụng để ngăn vi phạm. Giải pháp Zero Trust của Microsoft áp dụng nguyên tắc phân đoạn vi mô (micro-segmentation) và các nguyên tắc truy cập ít đặc quyền (privileged access) nhất để giảm thiểu chuyển động ngang (lateral movement). Cuối cùng, trí thông minh và phân tích phong phú giúp chúng ta xác định điều gì đã xảy ra, điều gì đã bị xâm phạm và cách ngăn điều đó xảy ra lần nữa.

Các nguyên tắt của Zero Trust:

- Xác minh rõ ràng. Luôn xác thực và ủy quyền dựa trên tất cả các điểm dữ liệu có sẵn, bao gồm danh tính người dùng (identity), vị trí (location), tình trạng thiết bị (device health), dịch vụ (service) hoặc khối lượng công việc (workloads), phân loại dữ liệu (data classification) và các điểm bất thường.

- Sử dụng quyền truy cập ít đặc quyền nhất. Giới hạn quyền truy cập của người dùng với Just-In-Time and Just-Enough Access (JIT/JEA), các chính sách thích ứng dựa trên rủi ro và bảo vệ dữ liệu.

- Giả lập vi phạm. Giảm thiểu phạm vi vi phạm và ngăn chặn chuyển động ngang (lateral movement) bằng cách phân đoạn quyền truy cập (segmenting access) theo mạng, người dùng, thiết bị và ứng dụng. Xác minh tất cả các phiên được mã hóa (encrypted) từ đầu đến cuối. Sử dụng phân tích để có được khả năng hiển thị, phát hiện mối đe dọa và cải thiện khả năng phòng thủ.

Kiểm soát truy cập (access) với policy

Ngày nay, các doanh nghiệp cần có khả năng cung cấp quyền truy cập (access) an toàn vào tài nguyên của họ bất kể người dùng hoặc môi trường ứng dụng. Trước khi cho phép quyền truy cập, bạn cần đánh giá vị trí của người dùng, vai trò của họ trong doanh nghiệp, tình trạng thiết bị của họ, loại dịch vụ và phân loại dữ liệu mà họ yêu cầu quyền truy cập, v.v. Để làm điều này một cách hiệu quả, Microsoft cần sử dụng tín hiệu và thực thi chính sách tự động để mang lại sự cân bằng phù hợp giữa bảo mật và trải nghiệm người dùng tối ưu.

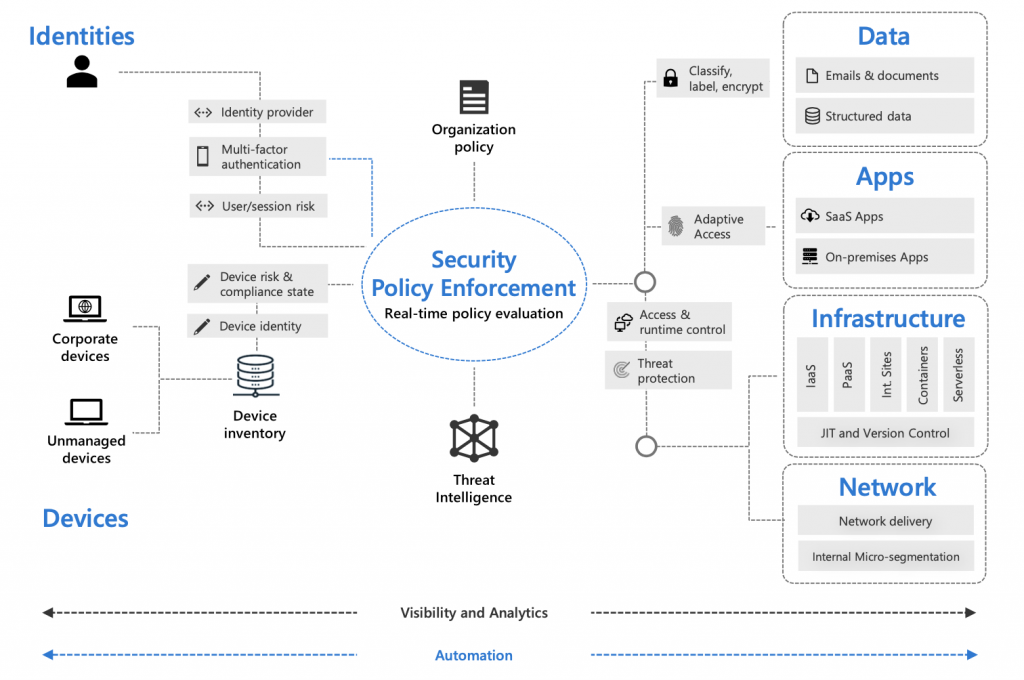

Mô hình bảo mật Zero Trust dựa trên việc thực thi tự động chính sách bảo mật để đảm bảo các quyết định truy cập tuân thủ trong toàn bộ lĩnh vực kỹ thuật số. Framework kiểm soát được tích hợp trong các giải pháp và công cụ bảo mật cho phép doanh nghiệp của bạn tinh chỉnh các chính sách truy cập với thông tin rủi ro về người dùng, thiết bị, ứng dụng, vị trí và phiên theo ngữ cảnh để kiểm soát tốt hơn cách người dùng truy cập tài nguyên công ty và tài nguyên khác. Các chính sách này được sử dụng để quyết định có cho allow access, deny access hay control access với các thách thức xác thực bổ sung (chẳng hạn như xác thực đa yếu tố/multi-factor authentication), điều khoản sử dụng (terms of use) hoặc hạn chế truy cập (access restriction).

Xây dựng Zero Trust

Phương pháp tiếp cận Zero Trust nên mở rộng trong toàn bộ lĩnh vực kỹ thuật số và đóng vai trò như một phương thức bảo mật tích hợp và chiến lược end-to-end. Điều này được thực hiện bằng cách triển khai các công nghệ và kiểm soát Zero Trust trên sáu yếu tố nền tảng: identities, devices, applications, data, infrastructure và networks. Mỗi yếu tố trong số sáu yếu tố nền tảng này là một nguồn tín hiệu (source of signal).

Identities

Identities cho dù đại diện cho người dùng, dịch vụ hay thiết bị IOT, hãy xác định mặt phẳng điều khiển Zero Trust/Zero Trust control plane. Khi một identity (danh tính) cố gắng truy cập một tài nguyên, giải pháp cần xác minh danh tính đó bằng xác thực mạnh, đảm bảo quyền truy cập tuân thủ cho danh tính đó và tuân theo các nguyên tắc truy cập đặc quyền ít nhất.

Device

Sau khi Identity đã được cấp quyền truy cập vào tài nguyên, dữ liệu có thể chuyển đến nhiều thiết bị khác nhau từ thiết bị IoT đến điện thoại thông minh, xu hướng tự mang thiết bị cá nhân đến nơi làm việc BYOD (bring your own device) dẫn đến thiết bị cần được quản lý cho đối tác và khối lượng công việc (workloads) on-premises tới các máy chủ được lưu trữ trên đám mây (cloud). Sự đa dạng này tạo ra một khu vực bề mặt tấn công lớn, yêu cầu giải pháp Zero Trust giám sát và thực thi tình trạng và tuân thủ của thiết bị để truy cập an toàn.

Applications

Các ứng dụng (application) và API cung cấp giao diện mà dữ liệu được sử dụng. Các biện pháp kiểm soát và công nghệ nên được áp dụng để khám phá Shadow IT, đảm bảo quyền thích hợp trong ứng dụng (application), gate access dựa trên phân tích thời gian thực, giám sát hành vi bất thường, kiểm soát hành động của người dùng và xác thực các tùy chọn cấu hình an toàn.

Data

Cuối cùng, các nhóm bảo mật tập trung vào việc bảo vệ dữ liệu. Khi có thể, dữ liệu phải vẫn an toàn ngay cả khi dữ liệu đó rời khỏi các thiết bị, ứng dụng, cơ sở hạ tầng và mạng mà tổ chức kiểm soát. Dữ liệu phải được phân loại (classified), gắn nhãn (labeled) và mã hóa (encrypted), đồng thời hạn chế truy cập dựa trên các thuộc tính đó (attributes).

Infrastructure

Cơ sở hạ tầng (cho dù máy chủ on-premises, máy ảo trên đám mây, container hoặc micro-services) đại diện cho một vectơ mối đe dọa quan trọng. Đánh giá phiên bản, cấu hình và quyền truy cập JIT để tăng cường khả năng bảo vệ, sử dụng phép đo từ xa để phát hiện các cuộc tấn công và các hoạt động bất thường, đồng thời tự động chặn và gắn cờ (flag) các hành vi nguy hiểm và thực hiện các hành động bảo vệ.

Network

Tất cả dữ liệu cuối cùng được truy cập qua cơ sở hạ tầng mạng. Kiểm soát mạng có thể cung cấp các kiểm soát quan trọng trong pipe để nâng cao khả năng hiển thị và giúp ngăn chặn những kẻ tấn công di chuyển ngang qua mạng. Mạng nên được phân đoạn (bao gồm micro segmentation trong mạng sâu hơn) và nên sử dụng biện pháp bảo vệ mối đe dọa theo thời gian thực, mã hóa đầu cuối (end-to-end encryption), giám sát (monitor) và phân tích (analytics).

Cải thiện khả năng hiển thị và tự động hóa bảo mật

Vì Zero Trust chủ yếu dựa vào tích hợp tín hiệu và giải pháp để thành công, cung cấp khả năng hiển thị rõ ràng hơn về bối cảnh mối đe dọa và triển khai tự động hóa bảo mật. Security Operations Center (SOC) nên có một nhóm ứng phó sự cố nhiều tầng sử dụng khả năng phát hiện mối đe dọa tiên tiến và quản lý cảnh báo do AI điều khiển để cắt bỏ các thông báo sai và đưa ra các cảnh báo bảo mật được ưu tiên. Ứng phó với các sự cố thông thường, chẳng hạn như từ chối quyền truy cập vào các thiết bị bị nhiễm, nên được tự động hóa để cải thiện thời gian phản hồi và giảm nguy cơ rủi ro.

Các mô hình triển khai Zero Trust khác nhau

Các công cụ để thúc đẩy triển khai Zero Trust

Khi bạn bắt đầu đánh giá mức độ sẵn sàng của Zero Trust và bắt đầu lên kế hoạch về những thay đổi để cải thiện khả năng bảo vệ trên identities, devices, applications, data, infrastructure và networks hãy xem xét các khoản đầu tư quan trọng này để giúp thúc đẩy việc triển khai Zero Trust của bạn hiệu quả hơn.

- Xác thực mạnh mẽ/Strong authentication. Đảm bảo xác thực đa yếu tố mạnh mẽ và phát hiện rủi ro phiên làm xương sống trong chiến lược truy cập để giảm thiểu nguy cơ xâm phạm identities.

- Tiếp cận thích ứng dựa trên chính sách/Policy-based adaptive access. Xác định các chính sách truy cập được chấp nhận cho các tài nguyên và thực thi chúng bằng một công cụ chính sách bảo mật nhất quán cung cấp cả quản trị và thông tin chi tiết về các khác biệt.

- Phân đoạn vi mô/Micro-segmentation. Vượt ra ngoài phạm vi dựa trên mạng tập trung đơn giản sang phân đoạn toàn diện và phân tán bằng cách sử dụng các phạm vi micro-perimeters do phần mềm xác định.

- Tự động hóa/Automation. Đầu tư vào cảnh báo và khắc phục tự động để giảm thời gian phản hồi trung bình (MTTR) của bạn đối với các cuộc tấn công.

- Trí tuệ và AI/Intelligence and AI. Sử dụng trí thông minh đám mây và tất cả các tín hiệu có sẵn để phát hiện và phản ứng với các bất thường về truy cập trong thời gian thực.

- Phân loại và bảo vệ dữ liệu/Data classification and protection. Khám phá (discover), phân loại (classify), bảo vệ (protect) và giám sát (monitor) dữ liệu nhạy cảm để giảm thiểu khả năng bị lộ thông tin bởi sự xâm nhập độc hại.

Kết luận

Mặc dù mô hình bảo mật Zero Trust có hiệu quả nhất khi được tích hợp trên toàn bộ môi trường kỹ thuật số, nhưng hầu hết các doanh nghiệp sẽ cần phải thực hiện một cách tiếp cận theo từng giai đoạn nhắm mục tiêu đến các khu vực cụ thể để thay đổi dựa trên mức độ của mô hình Maturity model Zero Trust, các nguồn lực sẵn có và các ưu tiên. Điều quan trọng là phải xem xét từng khoản đầu tư một cách cẩn thận và điều chỉnh chúng phù hợp với nhu cầu kinh doanh hiện tại. Bước đầu tiên của cuộc hành trình của bạn không cần phải là một bước tiến lớn và chuyển sang các công cụ bảo mật dựa trên đám mây. Nhiều tổ chức sẽ được hưởng lợi rất nhiều từ việc sử dụng cơ sở hạ tầng hybrid giúp bạn sử dụng các khoản đầu tư hiện có của mình và bắt đầu nhận ra giá trị của Zero Trust nhanh chóng hơn.

0 Nhận xét